Εκπόνηση εργασίας και διδακτορικής διατριβής

Διομήδης Σπινέλλης

Τμήμα Διοικητικής Επιστήμης και Τεχνολογίας

Οικονομικό Πανεπιστήμιο Αθηνών

dds@aueb.gr

Αποτελεσματική xρήση τεχνολογιών πληροφορικής στην έρευνα

Αναζήτηση στο διαδίκτυο

Οι κύριες πηγές αναζήτησης στο διαδίκτυο έχουν απλοποιηθεί:- Google (http://www.google.com), Google Scholar (http://scholar.google.com).

- Google (http://www.google.com) (με όρο site:foo.com) για εύρεση σε συγκεκριμένους άλλους τόπους

- Scopus (http://www.scopus.com/) για βιβλιογραφική έρευνα.

- Wikipedia (http://en.wikipedia.org/) (για μια αρχική ενημέρωση)

- Amazon (http://www.amazon.com) (για λεπτομέρειες σχετικά με αναφορές βιβλίων)

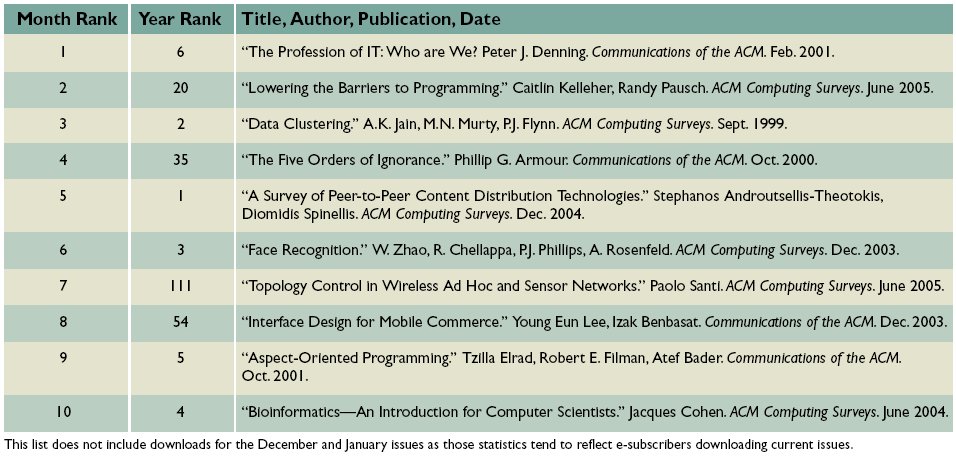

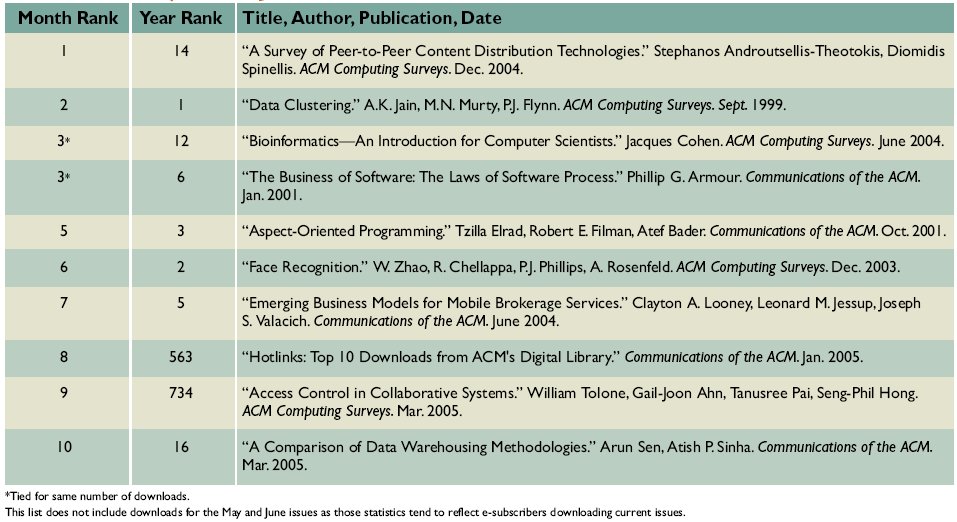

- ACM Digital Library (http://portal.acm.org)

- IEEE Computer Society Digital Library (http://computer.org/publications/dlib/)

- Web of Science (Cited References) (http://wos.ekt.gr/)

- Web of Knowledge (Impact factors) (http://portal.isiknowledge.com/portal.cgi)

Επεξεργασία κειμένου

Στόχοι:- Επαγγελματική αίσθηση

- Καλαισθησία

- Συντηρησιμότητα

- Μεταφερσιμότητα (HTML, PDF, SGML)

Προσέγγιση

- Αποφεύγουμε προστακτικά συστήματα (Word) και εντολές (Enter, Format-Font)

- Ελαχιστοποιούμε τις γραμματοσειρές του κειμένου

- Αυτοματοποιούμε (πίνακα περιεχομένων, ευρετήριο, βιβλιογραφία)

Διαχείριση βιβλιογραφικών αναφορών

- Για κάθε παραπομπή η βιβλιογραφική αναφορά συγκεντρώνουμε τα στοιχεία που την προσδιορίζουν με ακρίβεια.

- Για το σκοπό αυτό χρησιμοποιούμε ένα κατάλληλο πρόγραμμα όπως τα προγράμματα ανοικτού κώδικα το BibTeX (τμήμα του LaTeX) ή η γραφική διεπαφή JabRef (http://www.jabref.org/).

- Σε κάθε στοιχείο (άρθρο, βιβλίο, τεχνική αναφορά) που χρησιμοποιούμε δίνουμε έναν μοναδικό κωδικό (π.χ. τα αρχικά του συγγραφέα και το έτος).

- Με βάση τον κωδικό αυτό:

- Καταχωρούμε τα βιβλιογραφικά δεδομένα.

- Φυλάμε αντίγραφο του στοιχείου σε ηλεκτρονική μορφή.

- Ταξινομούμε την αντίστοιχη εκτύπωση ή φωτοτυπία.

Πεδία βιβλιογραφικών αναφορών

Το πρόγραμμα BiBTeX υποστηρίζει τα παρακάτω πεδία.| Address | Publisher's address. For major ones just the city |

| Annote | Annotation |

| Author | First Last or Last, First. Multiple are separated by and |

| Booktitle | Title properly capitalised |

| Chapter | A chapter number |

| Edition | Edition of the book, e.g. second |

| Editor | First Last or Last, First. Multiple are separated by and |

| HowPublished | If it was published in a strange way |

| Institution | Institution that published it |

| Journal | Journal name. Abreviations may exist ($TEXINPUTS/*.bst) |

| Key | Used for alphabetizing and creating a label when no author |

| Month | Month of publication, usual abbreviations |

| Note | Additional information to help the reader |

| Number | Number of a journal magazine to TR. |

| Organization | Organization sponsoring the conference. |

| Pages | Page numbers or range. |

| Publisher | Publisher's name. |

| School | Name of the school where the thesis was written. |

| Series | The name of a series or set of books. |

| Title | The work's title. |

| Type | Type of a technical report e.g. Research Note |

| Volume | The volume of a journal or multivolume book. |

| Year | The year of publication. Numerals only." |

Μορφοποίηση βιβλιογραφικών αναφορών

Όταν έχουμε τις βιβλιογραφικές αναφορές μας σε ηλεκτρονική μορφή μπορούμε:- Να τις ξαναχρησιμοποιούμε εύκολα σε διαφορετικές εργασίες

- Να τις μορφοποιούμε αυτόματα ανάλογα με τις απαιτήσεις του κάθε συνεδρίου ή περιοδικού

- Ο Jean-Olivier Irisson διατηρεί μια βάση δεδομένων (http://jo.irisson.free.fr/bstdatabase/) με "συνταγές" μορφοποίησης για πάνω από 2000 περιοδικά.

Παράδειγμα μορφοποίησης

- [ASS85]

- Harold Abelson, Gerald Jay Sussman, and Jullie Sussman. Structure and Interpretation of Computer Programs. MIT Press, Cambridge, 1985.

- [ATS04]

- Stephanos Androutsellis-Theotokis and Diomidis Spinellis. A survey of peer-to-peer content distribution technologies. ACM Computing Surveys, 36(4):335–371, December 2004. (doi:10.1145/1041680.1041681 (http://dx.doi.org/10.1145/1041680.1041681))

Πηγές του διαδικτύου

- Οι δεσμοί στο διαδίκτυο έχουν μέσο όρο ζωής 4 έτη

- Για το λόγο αυτό τους αποφεύγουμε

- Για βιβλιογραφικές αναφορές σε περιοδικά και πρακτικά συνεδρίων κρατάμε πάντα στο αρχείο μας τον κωδικό DOI (http://www.doi.org/)

- Αν η παραπομπή στο διαδίκτυο μάς είναι απολύτως απαραίτητη χρησιμοποιούμε την υπηρεσία WebCite (http://www.webcitation.org/) ή Archive.org (http://www.archive.org/)

- Αν θέλουμε να δημιουργήσουμε ένα μόνιμο δεσμό σε δικά μας δεδομένα χρησιμοποιούμε την υπηρεσία Zenodo (http://www.zenodo.org/)

Διαγράμματα

- Πρώτη επιλογή περιγραφικά και προγραμματιζόμενα εργαλεία

- Αν χρησιμοποιήσουμε Excel, Visio ή άλλο προστακτικό εργαλείο κρατάμε το αρχείο που δημιούργησε το γράφημα και τοποθετούμε στη διατριβή το γράφημα σε διανυσματική μορφή (π.χ. EPS, WMF) (όχι χαρτογραφική (π.χ. BMP, JPG, GIF), όχι ως ενσωματωμένο έγγραφο).

- D3

- ggplot

- GNUPlot

- dot

- GMT

- UMLGraph

Αν θέλουμε να χρησιμοποιήσουμε εργαλείο με γραφική διεπαφή, προτιμούμε διανυσματικά εργαλεία (Dia (http://www.gnome.org/projects/dia/), Inkscape (http://www.inkscape.org/) Corel Draw, Illustrator) έναντι των χαρτογραφικών (PaintShop, Photoshop, ...).

Δύο εργαλεία με γραφική διπεαφή για σχεδιασμό διαγραμμάτων UML είναι τα UMLet (http://qse.ifs.tuwien.ac.at/~auer/umlet/) και το Violet (http://horstmann.com/violet).

Παράδειγμα: γραφική παράσταση με το GNU Plot

# SA performance graphs

#

# $Id: perf.gpl 1.1 1999/02/21 15:51:36 dds Exp dds $

#

set terminal gif

set ylabel 'Evaluated configurations'

set xlabel 'Buffer space'

set logscale y

# 1:Stations 2:Capacity 3:Time 4:Tries 5:SA-Throughput 6:Exact-throughput \

# 7:Decomposition-throughput 8:Full-count 9:Reduced-count 10:Hours 11:Minutes \

# 12:Seconds

set title '9 stations; 1-20 buffers'

set key 17,200

set output 'perf9.gif'

plot [0:21] '9.log' using 2:8 title 'S(CE, Deco)' with linespoints, \

'9.log' using 2:9 title 'S(RE, Deco)' with linespoints, \

'9.log' using 2:4 title 'S(SA, Deco)' with linespoints, \

'ga-9.log' using 2:4 title 'S(GA, Deco)' with linespoints

Παράδειγμα: διάγραμμα με το Graphviz

# Data flow diagram

digraph G {

nodesep=.1;

ranksep=.3;

node [height=0.3,fontname="Helvetica",fontsize=10];

edge [fontname="Helvetica",fontsize=10];

prox [label = "Proximity calculation"];

map [label = "Map generation"];

web [label = "Web generation"];

node [shape=octagon, style=filled, fillcolor=".64 .54 .99"];

Camera;

GPS;

node [shape=box, style=filled, fillcolor=".13 .9 1"];

Camera -> web [label = "pictures"];

GPS -> prox [label = "track log"];

Gazetteer -> prox [label = "feature coordinates"];

prox -> map [label="annotated track"];

Topography -> map;

Coastlines -> map;

map -> web [label = "map diagrams"];

web -> "Geoweb";

}

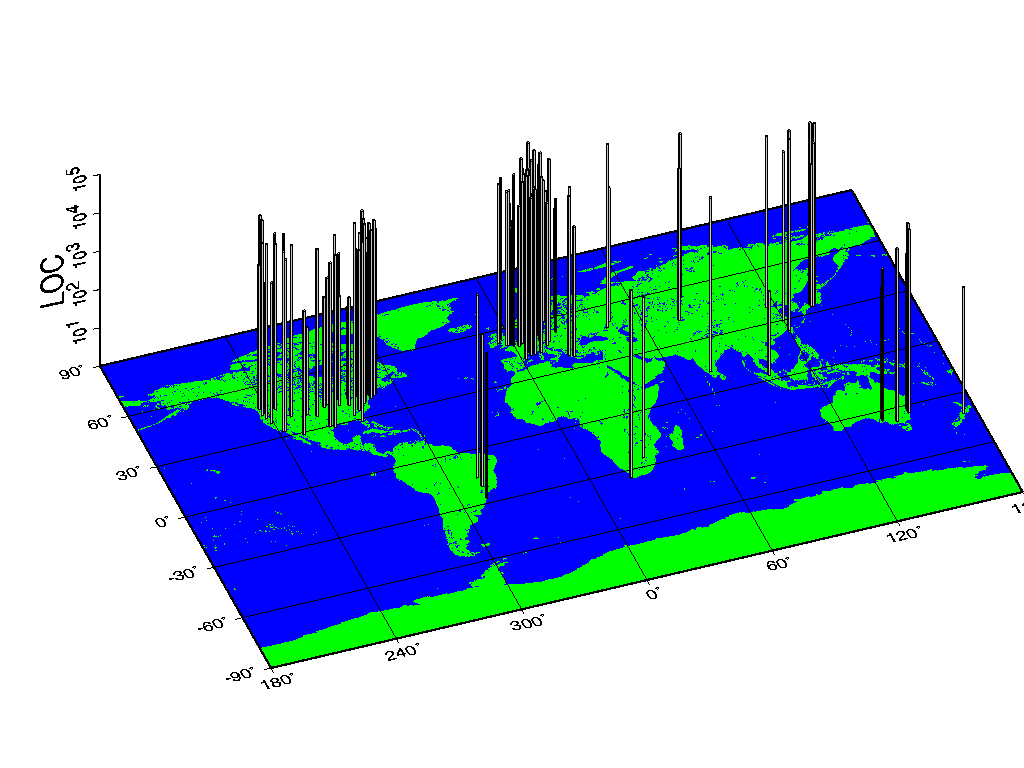

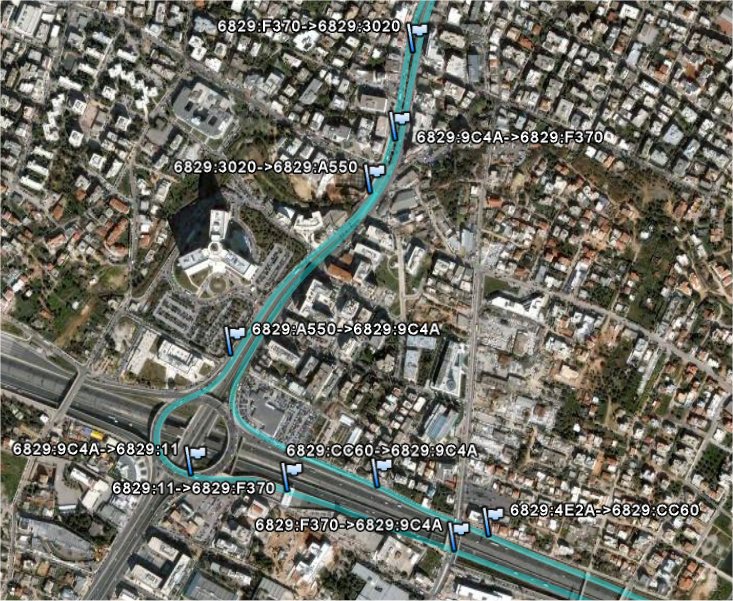

Παράδειγμα: χάρτες με το GMT

Διαχείριση αλλαγών

Όλες τις εξελίξεις της εργασίας μας καθώς και τις αλλαγές τις οποίες κάνουμε καθημερινά, καλό είναι να τις φυλάμε οργανωμένα σε μια βάση δεδομένων με τα παρακάτω στοιχεία για κάθε τμήμα και αλλαγή:- Όνομα του στοιχείου (π.χ. survey.tex)

- Περιεχόμενα του στοιχείου (π.χ. κείμενο)

- Τρέχουσα έκδοση

- Ημερομηνία και ώρα της αλλαγής

- Εκδόσεις της εργασίας μας που συμμετέχει το στοιχείο αυτό

- Στοιχεία του προσώπου που έκανε την αλλαγή

- Σχόλια για την αλλαγή

- Διαφορές από την προηγούμενη έκδοση

- να αναιρέσουμε εύκολα αλλαγές που τελικά δεν έπρεπε να γίνουν

- να ανιχνεύσουμε πότε έγινε μια συγκεκριμένη αλλαγή και γιατί

- να διαβάσουμε και να επιθεωρήσουμε τις αλλαγές ανάμεσα σε δύο εκδόσεις

- να κρατήσουμε την τρέχουσα κατάσταση της εργασίας μας καθαρή από παλιά στοιχεία τα οποία φυλάμε μήπως χρειαστούν ξανά στο μέλλον

- να κάνουμε εκτεταμένες αλλαγές με θάρρος και αυτοπεποίθηση

- Το κείμενα της εργασίας μας

- Διαγράμματα

- Δεδομένα

- Κώδικα

----------------------------

revision 1.33 locked by: dds;

date: 2002/11/02 18:26:52; author: dds; state: Exp; lines: +107 -67

Changes in response to the comments by Scott Meyers.

----------------------------

revision 1.32

date: 2002/08/27 11:23:42; author: dds; state: Exp; lines: +6 -6

Correct references to CD-ROM files.

----------------------------

revision 1.31

date: 2002/08/26 12:21:16; author: dds; state: Exp; lines: +3 -3

Groff is no longer part of the CD-ROM distribution.

----------------------------

revision 1.30

date: 2002/08/11 17:12:53; author: dds; state: Exp; lines: +5 -5

Consistency fixes

----------------------------

revision 1.29

date: 2002/08/10 18:00:43; author: dds; state: Exp; lines: +12 -10

Second pass of index correction

----------------------------

revision 1.28

date: 2002/08/10 09:22:22; author: dds; state: Exp; lines: +81 -60

Typed-in corrected index entries

----------------------------

revision 1.27

date: 2002/08/08 14:09:55; author: dds; state: Exp; lines: +9 -10

Fixed maxims

----------------------------

revision 1.26

date: 2002/08/07 18:26:37; author: dds; state: Exp; lines: +2 -23

No blank line after end{codelist}

----------------------------

revision 1.25

date: 2002/08/07 15:33:35; author: dds; state: Exp; lines: +8 -5

Reference documentaiton generators.

----------------------------

revision 1.24

date: 2002/08/07 13:38:17; author: dds; state: Exp; lines: +24 -9

Noexpand should not be used inside pmaxim

----------------------------

revision 1.23

date: 2002/08/07 11:10:38; author: dds; state: Exp; lines: +18 -2

Add index entries for all sections and chapters.

----------------------------

revision 1.22

date: 2002/08/05 05:37:37; author: dds; state: Exp; lines: +8 -8

Updated book references to newer editions.

----------------------------

revision 1.21

date: 2002/08/04 16:47:57; author: dds; state: Exp; lines: +3 -2

Added label.

----------------------------

revision 1.20

date: 2002/08/03 15:17:39; author: dds; state: Exp; lines: +3 -4

Use urlcite instead of dircite.

----------------------------

revision 1.19

date: 2002/08/03 15:10:27; author: dds; state: Exp; lines: +5 -5

No spaces around em dash

----------------------------

revision 1.18

date: 2002/08/03 14:35:59; author: dds; state: Exp; lines: +65 -5

Added information on cdecl and signature survey.

----------------------------

revision 1.17

date: 2002/08/01 14:22:42; author: dds; state: Exp; lines: +3 -4

Maxims are split by chapter title

----------------------------

revision 1.16

date: 2002/07/29 16:39:38; author: dds; state: Exp; lines: +67 -30

Incorporated comments from the Dave Thomas review.

----------------------------

revision 1.15

date: 2002/07/28 09:12:02; author: dds; state: Exp; lines: +7 -7

Form-comments from Guy Steele.

----------------------------

revision 1.14

date: 2002/07/27 14:25:30; author: dds; state: Exp; lines: +33 -2

Run fixcodelist.pl to add a new paragraph before and after code lists.

----------------------------

revision 1.13

date: 2002/07/06 08:13:31; author: dds; state: Exp; lines: +41 -41

Convert to American spelling

----------------------------

revision 1.12

date: 2002/05/17 14:40:41; author: dds; state: Exp; lines: +19 -18

Version for AW review.

----------------------------

revision 1.11

date: 2002/04/09 21:11:09; author: dds; state: Exp; lines: +7 -7

Homogenised punctuation to precede footnotes.

Introduced \filecite and \dircite where needed.

subsections are numebred.

----------------------------

revision 1.10

date: 2002/04/09 13:53:39; author: dds; state: Exp; lines: +111 -62

Before moving footnote symbols AFTER the punctuation symbols.

----------------------------

revision 1.9

date: 2001/08/26 11:23:30; author: dds; state: Exp; lines: +3 -3

Fixed bib entry.

----------------------------

revision 1.8

date: 2001/08/26 11:21:29; author: dds; state: Exp; lines: +53 -53

Spell check.

----------------------------

revision 1.7

date: 2001/08/26 10:56:44; author: dds; state: Exp; lines: +21 -22

Fixes after Eliza comments.

----------------------------

revision 1.6

date: 2001/07/27 16:56:12; author: dds; state: Exp; lines: +72 -17

Added references to code browsing and indexing tools.

----------------------------

revision 1.5

date: 2001/07/10 12:17:33; author: dds; state: Exp; lines: +31 -24

Added RCS id

----------------------------

revision 1.4

date: 2001/06/17 18:59:11; author: dds; state: Exp; lines: +234 -137

After printing and corrections.

----------------------------

revision 1.3

date: 2001/04/17 14:00:27; author: dds; state: Exp; lines: +857 -79

First complete version.

----------------------------

revision 1.2

date: 2001/02/03 12:03:46; author: dds; state: Exp; lines: +376 -30

Grep-based tools

----------------------------

revision 1.1

date: 2000/12/31 18:27:33; author: dds; state: Exp;

Initial revision

=============================================================================

Το παρακάτω παράδειγμα είναι απόσπασμα των αλλαγών που έγιναν

ανάμεσα στην έκδοση 1.12 και 1.13 (προσαρμογή στην αμερικανική

ορθογραφία):

12c12

< Often you locate particular program elements by utilising the programming

---

> Often you locate particular program elements by utilizing the programming

483c483

< first one as is the default behaviour.

---

> first one as is the default behavior.

802c802

< Some output formats are terse and are optimised for use by other

---

> Some output formats are terse and are optimized for use by other

1513c1513

< Use highlighters, coloured pens, post-it notes, and anything else

---

> Use highlighters, colored pens, post-it notes, and anything else

1626c1626

< These are available under all flavours of Unix.

---

> These are available under all flavors of Unix.

| Start a working area | |

|---|---|

| clone | Clone a repository into a new directory |

| init | Create an empty Git repository or reinitialize an existing one |

| Work on the current change | |

| add | Add file contents to the index |

| mv | Move or rename a file, a directory, or a symlink |

| rm | Remove files from the working tree and from the index |

| Examine the history and state | |

| grep | Print lines matching a pattern |

| log | Show commit logs |

| show | Show various types of objects |

| status | Show the working tree status |

| Grow, mark and tweak your common history | |

| branch | List, create, or delete branches |

| checkout | Switch branches or restore working tree files |

| commit | Record changes to the repository |

| diff | Show changes between commits, commit and working tree, etc |

| merge | Join two or more development histories together |

| tag | Create, list, delete or verify a tag object signed with GPG |

| Collaborate | |

| fetch | Download objects and refs from another repository |

| pull | Fetch from and integrate with another repository or a local branch |

| push | Update remote refs along with associated objects |

Εργασία με το διορθωτή

Ο διορθωτής (editor) χρησιμοποιείται για την επεξεργασία όλων των αρχείων κειμένου. Ένας καλός διορθωτής πρέπει να υποστηρίζει τις παρακάτω δυνατότητες:- Εύρεση και αλλαγή με κανονικές εκφράσεις (regular expressions)

- Αυτόματη στοίχιση (indentation)

- Ταίριαγμα παρενθέσεων, αγκυλών, κ.λπ.

- Χρωματισμός σύμφωνα με τη σύνταξη της γλώσσας ή του κειμένου

- Αναίρεση πολλαπλών επιπέδων,

- Σύνδεση με πρόγραμμα βοήθειας

- Σύνδεση με περιβάλλον στοιχειοθεσίας ή μεταγλώττισης

- Ταυτόχρονη διόρθωση σε πολλαπλά παράθυρα και αρχεία

- Ιεραρχική απόκρυψη περιοχών

- Αναγνώριση της σύνταξης της γλώσσας και αυτόματος σχηματισμός του προγράμματος

- Σελιδοδείκτες

- Συμπλήρωση ή επιλογή όρων

Το περιβάλλον του διορθωτή vim

Αυτόματος χρωματισμός βιβλιογραφικών αναφορών

Αποθήκευση και διαχείριση δεδομένων

Τα δεδομένα μας αποτελούν συχνά τη βάση της έρευνάς μας. Ο τρόπος που τα αποθηκεύμουμε και τα επεξεργαζόμαστε πρέπει να ταιρίαζει στη φύση τους.- Απλά αριθμητικά δεδομένα μπορούν να αποθηκευτούν σε φύλλα εργασίας του Excel. Από εκεί μπορούμε να δημιουργήσουμε απλά διαγράμματα ή να τα επεξεργαστούμε και με στατιστικά προγράμματα όπως το σύστημα R (http://www.r-project.org/) ή τη γλώσσα Python, σε συνδυασμό με το περιβάλλον Jypyter (https://jupyter.org/).

- Δεδομένα με σύνθετες σχέσεις πρέπει να φυλάσσονται σε μια βάση δεδομένων. Αν ο όγκος τους δεν είναι πολύ μεγάλος (π.χ. μέχρι 5000 εγγραφές) η SQLite ή Access είναι μια καλή επιλογή. Για μεγαλύτερο όγκο ίσως να πρέπει να εξετάσουμε τη χρήση μεγαλύτερων συστημάτων όπως Oracle, SQL Server, mySQL, ή Postgres. Η επεξεργασία τους γίνεται με τη χρήση της γλώσσας SQL.

- Απλά δεδομένα κειμένου είναι προσφορότερο να φυλάσσονται σε αρχεία

κειμένου με την κατάλληλη γραμμογράφηση (π.χ. ετικέτες).

Από εκεί μπορούμε να τα επεξεργαστούμε με εργαλεία του Unix ή

με ολοκληρωμένες γλώσσες όπως η Perl.

Μερικά χρήσιμα εργαλεία του Unix τα οποία μπορούν να συνδυαστούν

μεταξύ τους με τη χρήση σωληνώσεων (pipes) είναι τα παρακάτω:

Αν έχουμε εμπειρία και εργαλεία για χρήση της XML είναι και αυτή μια πρόσφορη επιλογή.egrep Εύρεση κανονικής έκφρασης tr Μετάφραση χαρακτήρων fmt Συμπλήρωση λέξεων σε γραμμές wc Μέτρηση λέξεων, γραμμάτων, γραμμών rev Αντιστροφή των περιεχομένων κάθε γραμμής diff Εμφάνιση της διαφοράς δύο αρχείων sort Ταξινόμηση των δεδομένων ανά πεδίο join Σχεσιακή σύνδεση δύο αρχείων cut Επιλογή ορισμένων μόνο πεδίων από ένα αρχείο uniq Εύρεση επαναλαμβανόμενων γραμμών σε ταξινομημένο αρχείο comm Εύρεση κοινών και μή κοινών γραμμών σε δύο ταξινομημένα αρχεία awk Γλώσσα επεξεργασίας αρχείων που αποτελούνται από διακριτά πεδία sed Γλώσσα επεξεργασίας αρχείων με βάση κανονικές εκφράσεις

Κανονικές εκφράσεις

- Οι κανονικές εκφράσεις επιτρέπουν τον ορισμό σύνθετων συμβολοσειρών με δηλωτικό τρόπο.

- Με τον τρόπο αυτό μπορούμε να εκτελέσουμε σύνθετες αναζητήσεις σε αρχεία κειμένου.

- Υποστηρίζονται από εργαλεία όπως η εντολή grep, γλώσσες όπως οι Perl, sed, awk και προγράμματα όπως οι διορθωτές emacs και vi και (σε περιορισμένη μορφή) το Microsoft Word.

- ^

- Αρχή της γραμμής

- $

- Τέλος της γραμμής

- .

- Οποιοδήποτε γράμμα

- [abc]

- Ένα από τα γράμματα a, b, ή c

- [a-z]

- Ένα από τα γράμματα a μέχρι z

- [^abc]

- Οποιοδήποτε γράμμα εκτός από τα a, b, και c.

- Έκφραση*

- Η έκφραση μηδέν ή περισσότερες φορές

- Έκφραση+

- Η έκφραση μία ή περισσότερες φορές (μόνο με την egrep)

- Έκφραση?

- Η έκφραση μία ή καμία φορά (μόνο με την egrep)

- Έκφραση1|Έκφραση1

- Η έκφραση1 ή η έκφραση2 (μόνο με την egrep)

- (Έκφραση)

- Το περιεχόμενο στην παρένθεση (μόνο με την egrep)

- \1 \2 ... \n

- To περιεχόμενο της νοστής παρένθεσης

Παράδειγμα:

$ grep 'abo' words ... sabotage seaboard taboo thereabouts turnabout vagabond whereabout ... $ grep '^abo' words aboard abode abolish abolition abominable abominate aboriginal $ grep bent words absorbent bent benthic debenture incumbent recumbent $ grep 'bent$' words absorbent bent incumbent recumbent $ grep -v '[AEIOUYaeiouy]' words ... MD MN MPH Mr Mrs Ms m's Mt n NBC ... $ egrep '(.)(.)(.)\3\2\1' words braggart Brenner collocation diffident dissident glossolalia grammar grammarian installation staccato suffuse

Αυτοματοποίηση

Αυτοματοποιόντας την εργασία μας επιτυγχάνουμε:- Ελαχιστοποίηση των σφαλμάτων.

- Επαναληπτικότητα: όταν μεταβληθούν τα δεδομένα μας μπορούμε εύκολα να δημιουργήσουμε ξανά τα αντίστοιχα αποτελέσματα.

- Ευελιξία: αν χρειαστεί να αλλάξουμε την μορφή των αποτελεσμάτων αρκεί να διορθώσουμε τη διεργασία που τα παράγει.

- Τεκμηρίωση: οι κανόνες που σχηματίζουν την αυτοματοποιημένη διεργασία αποτελούν και την τεκτμηρίωση της παραγωγής των αποτελεσμάτων.

- Πνευματική ανάταση: αντικαθιστούμε επαναλαμβανόμενες βαρετές εργασίες με τη δημιουργική ασχολία της αυτοματοποίησης.

- Μακροεντολές Word/Excel/Access

- Μακροεντολές του διορθωτή μας

- Εντολές SQL

- Visual Basic for Applications

- Οι γλώσσες υψηλού επιπέδου Python, R, Perl, Ruby

- Συνδυασμός εντολών του Unix

- Αρχεία δέσμης των Windows (.bat)

- Προγραμματισμός σε μια συμβατική γλώσσα όπως C, C++, Java

winclip -p | ppmquant 256 | ppmtogif >%1

Συνεργασία με εργαλεία των Windows

Τα εργαλεία της σουίτας Outwit μας επιτρέπουν την πρόσβαση σε στοιχεία των Windows μέσα από εντολές της κονσόλας. Παρέχουν μεταξύ άλλων τις παρακάτω δυνατότητες:- Πρόσβαση στο πρόχειρο (winclip)

- Υποβολή ερωτημάτων σε βάσεις δεδομένων

- Πρόσβαση στις ιδιότητες των εγγράφων

Παράδειγμα

Μεταφορά δεδομένων από τα πακέτα εργασίας σε πίνακα παραδοτέων και σε διάγραμμα GANTT.Περιγραφή πακέτου εργασίας

Δημιουργία πίνακα παραδοτέων

Για να δημιουργήσουμε τον πίνακα των παραδοτέων αντιγράφουμε όλα τα πακέτα εργασίας στο πρόχειρο και εξάγουμε τις γραμμές που περιγράφουν παραδοτέα.

winclip -p |

awk "-F\t" '/^D[0-9]/ {

print $3 "\t" substr($1, 2, 1) \

"\t" $1 "\t" $2

}' |

winclip -c

Δημιουργία διαγράμματος GANTT

Για να δημιουργήσουμε το διάγραμμα GANTT αντιγράφουμε όλα τα πακέτα εργασίας στο πρόχειρο και εξάγουμε τις γραμμές που περιγράφουν τους χρόνους.

winclip -p | awk '

BEGIN {FS = "\t" }

/For WORK/ {split($0, a, "\t")}

/^WP title/ {WP = $2}

/^Start month/ {

print "WP" a[4] "\t" \

WP "\t" \

($4 - $2 + 1) * 31 "ed\t" \

"1/" ($2 - 1) % 12 + 1 "/" 2000 +

int(($2 - 1)/12)

}' |

winclip -c

Οι παραπάνω εντολές παράγουν τα δεδομένα στη μορφή

WP0 Project Management 744ed 1/1/2000με την οποία μπορούν να επικοληθούν στο Microsoft Project.

WP1 Requirements Analysis 124ed 1/1/2000

WP3 Metalevel Specification 279ed 1/4/2000

...

Ανάπτυξη λογισμικού

- Χρησιμοποιούμε γλώσσα ανάλογη με το πρόβλημα:

- Python, R, Perl, Ruby, για πειραματισμό και επεξεργασία αρχείων

- JavaScript, Visual Basic, HTML/CSS, Tcl/Tk για γραφικές διεπαφές

- Java, C# για μεταφέρσιμα, κατανεμημένα ή ενσωματωμένα συστήματα

- Rust, Go, C, C++ για μεγάλο όγκο δεδομένων και ταχύτητα επεξεργασίας

- ML, Haskell για συναρτησιακό προγραμματισμό

- R, Matlab, Mathematica για σύνθετα αριθμητικά προβλήματα

- Prolog για έκφραση κανόνων

- Χρησιμοποιούμε έτοιμες βιβλιοθήκες και κώδικα

- PyPI, npm, Perl modules

- Java SDK

- Boost (C++)

- Εξωτερικά προγράμματα

- Υλοποιούμε πρώτα ένα αρχέτυπο (prototype) του συστήματος. Πιθανότατα δε θα χρειαστεί ποτέ δεύτερη υλοποίηση.

- Η υλοποίηση σε μορφή αρχετύπου δεν είναι δικαιολογία για να μην είναι ο κώδικας ευανάγνωστος και με σωστά σχόλια.

- Τοποθετούμε τον κώδικα που γράφουμε κάτω από σύστημα διαχείρισης αλλαγών.

Η προσωπική ιστοσελίδα

Πως είναι:- Στα αγγλικά

- Σε απλή XHTML (όχι π.χ. Macromedia Flash, ή Microsoft Word)

- Προσβάσιμη από όλους τους φυλλομετρητές

- Στοιχεία επικοινωνίας

- Λεπτομέρειες για την έρευνα που κάνουμε

- Δημοσιεύσεις

- Λογισμικό και δεδομένα μας

- Δεσμούς

- Blog;

- Αναλυτικό βιογραφικό (id theft)

- Προσωπικά στοιχεία (σε ξεχωριστή περιοχή)

Διαχείριση του συστήματος

Ο σταθμός εργασίας μας είναι τμήμα του ερευνητικού μας περιβάλλοντος. Πρέπει λοιπόν να μπορούμε κάθε στιγμή να αναπαράξουμε το περιβάλλον από το μηδέν. Οι παρακάτω βέλτιστες πρακτικές βοηθούν σε αυτό.- Αποφεύγουμε προεγκατεστημένα συστήματα

- Κρατάμε λεπτομερές αρχείο με όλες τις αλλαγές που έχουμε κάνει από την εγκατάσταση

- Κρατάμε αντίγραφα του λειτουργικού συστήματος και όλων των εφαρμογών που έχουμε εγκαταστήσει

- Εγκαθιστούμε λογισμικό με σύστημα εγκατάστασης, π.χ. apt-get, choco

- Διαμορφώνουμε το σύστημά μας δηλωτικά, π.χ. με Puppet, Ansible, Chef

- Διαχωρίζουμε αυστηρά τα δικά μας δεδομένα από τα αρχεία των εφαρμογών

- Αρχεία εργασίας (π.χ. αρχεία του Word, Excel)

- Παράμετροι των εφαρμογών (π.χ. διευθύνσεις, templates)

- Ιστορικά δεδομένα (π.χ. μηνύματα email και fax που έχουμε στείλει)

- Αποφεύγουμε την εγκατάσταση προγραμμάτων για τα οποία δεν έχουμε νόμιμη άδεια και προτιμούμε ελεύθερα προγράμματα που διατίθονται με πηγαίο κώδικα.

Ασφάλεια

- Τακτική ενημέρωση του λογισμικού με τις διορθώσεις του αντίστοιχου

κατασκευαστή.

- Λειτουργικό σύστημα

- Εφαρμογές

- Δεν εκτελούμε προγράμματα p2p στο μηχάνημα που χρησιμοποιούμε για τη δουλειά μας. Τα προγράμματα αυτά μπορεί να κατεβάσουν ή να γίνουν φορείς ιομορφικού λογισμικού.

- Καθορισμός των παραμέτρων των προγραμμάτων για μεγιστοποίηση της

ασφάλειας χρήσης τους.

Ενδεικτικά:

- Μη ενεργοποίηση δικτυακών υπηρεσιών του λειτουργικού συστήματος

που δε χρειάζονται

- File sharing (CIFS (Windows), NFS (Unix))

- Remote access

- Web server

- Απενεργοποίηση macros στο Word, Excel

- Μη ενεργοποίηση δικτυακών υπηρεσιών του λειτουργικού συστήματος

που δε χρειάζονται

Αντίγραφα εφεδρείας

Αντίγραφα εφεδρείας χρειάζονται όταν:- Διαγραφούν στοιχεία

- Χαλάσει το βασικό μέσο αποθήκευσης

- Χρειάζεται να ανατρέξουμε στο παρελθόν

- Πλήρες αντίγραφο εφεδρείας (full backup) (επίπεδο 0)

- Επαυξητικό αντίγραφο εφεδρείας (incremental backup) (μερικές φορές πολλαπλών επιπέδων)

Πρόσθετα στοιχεία:

- Τα αντίγραφα εφεδρείας πρέπει να φυλάσσονται σε άλλο (ασφαλή) χώρο

- Περιοδικά δοκιμάζουμε την ανάκτηση αρχείων καθώς και την ανάκτηση ολόκληρου δίσκου

- Ως αποθηκευτικό μέσο οι μεγάλοι οργανισμοί χρησιμοποιούν ταινίες. Εμείς μπορούμε να χρησιμοποιούμε μνήμες USB.

Δεσμοί στο διαδίκτυο

- LaTeX Project (http://www.latex-project.org/)

- LaTeX Bibliography Styles Database (http://jo.irisson.free.fr/bstdatabase/)

- JabRef Reference Manager (http://jabref.sourceforge.net/)

- BibTeX to HTML Converter (http://www.dmst.aueb.gr/dds/sw/textproc/bib2xhtml)

- BibTeX to RTF Converter (http://www.dmst.aueb.gr/dds/sw/ports/rtfbtx)

- Bibliography Conversion Utilities (http://www.scripps.edu/~cdputnam/software/bibutils/)

- GraphViz - Graph Visualisation (http://www.graphviz.org/) (dot και neato)

- GMT - Generic Mapping Tools

- UMLGraph (http://www.dmst.aueb.gr/dds/sw/umlgraph/)

- GNU Plot (http://www.gnuplot.info/)

- Concurrent Versions System - CVS (http://www.cvshome.org/)

- Revision Control System - RCS (http://www.cs.purdue.edu/homes/trinkle/RCS/)

- Vim the editor (http://www.vim.org/)

- The GNU Emacs editor (http://www.gnu.org/software/emacs/emacs.html)

- The Perl directory (http://www.perl.org/)

- The Python programming language (http://www.python.org/)

- Ruby (http://www.ruby-lang.org/en/)

- Cygwin: Unix for Windows (https://www.cygwin.com/)

- Minimalist GNU compiler for Windows (http://www.mingw.org/)

- Outwit - Windows / Unix integration (http://www.dmst.aueb.gr/dds/sw/outwit/)

- Comprehensive Perl Archive Network (http://www.cpan.org)

- Boost C++ Libraries (http://www.boost.org/)

Κατευθύνσεις για τη χρήση παραγωγικής τεχνητής νοημοσύνης

Η χρήση παραγωγικής τεχνητής νοημοσύνης (generative AI) (π.χ. ChatGP, Bard, Bing) μπορεί να βοηθήσει στην εκπόνηση εκπαιδευτικών εργασιών αρκεί να συνεισφέρει στους εκπαιδευτικούς στόχους της κάθε εργασίας και να γίνεται με διαφάνεια και περίσκεψη. Ακολουθούν μερικές καλές πρακτικές, για την περίπτωση που δεν έχουν δοθεί διαφορετικές οδηγίες.- Επιβεβαιώνουμε ότι τα στοιχεία της ΠΤΝ είναι ορθά, προσθέτοντας σχετικές παραπομπές σε δημοσιευμένη βιβλιογραφία (με DOI και δεσμό υπερκειμένου σ' αυτό για να είναι εύκολα επαληθεύσιμες).

- Προσθέτουμε παράρτημα που περιέχει αριθμημένα όλες τις προτροπές μας προς την εφαρμογή ΠΤΝ και τις απαντήσεις που έχουμε λάβει από αυτή για το κείμενο που έχουμε χρησιμοποιήσει.

- Προσθέτουμε υποσημειώσεις στα σημεία του κύριου κειμένου που χρησιμοποιούμε κείμενο ΠΤΝ προς την αντίστοιχη απάντηση στο σχετικό παράρτημα.

- Προσθέτουμε στην εισαγωγή μια ενότητα όπου περιγράφουμε ποσοτικά και ποιοτικά πώς χρησιμοποιήσαμε ΠΤΝ, τους κινδύνους που αυτό συνεπάγεται, καθώς και τα συγκεκριμένα μέτρα που λάβαμε για να αντισταθμίσουμε τους κινδύνους αυτούς. Στην ενότητα αυτή περιλαμβάνουμε φράση όπου ξεκαθαρίζουμε ότι αναλαμβάνουμε την πλήρη ευθύνη για όλο το κείμενο της εργασίας.

- Προσθέτουμε μια ενότητα στο τέλος της εργασίας όπου αναλύουμε τι αξία έχουμε προσθέσει εμείς σε σχέση με την εφαρμογή ΠΤΝ και σε ποια συγκεκριμένα σημεία χρειάστηκε η δική μας επέμβαση για να διορθώσουμε ή να κατευθύνουμε κατάλληλα την ΠΤΝ (με συγκεκριμένα παραδείγματα).

Για τη χρήση ΠΤΝ σε επιστημονικές εργασίες ακολουθούμε τις οδηγίες της επιστημονικής ένωσης ή του εκδότη του περιοδικού ή του συνεδρίου που σκοπεύουμε να υποβάλλουμε. Παραδείγματα: Nature Machine Intelligence: Writing the rules in AI-assisted writing (https://doi.org/10.1038/s42256-023-00678-6), ACM (https://www.acm.org/publications/policies/new-acm-policy-on-authorship), IEEE (https://conferences.ieeeauthorcenter.ieee.org/author-ethics/guidelines-and-policies/submission-policies/), ACL (https://2023.aclweb.org/blog/ACL-2023-policy/).

Βιβλιογραφία

- Writing the rules in AI-assisted writing. Nature Machine Intelligence, 5(5):469–469, may 2023. (doi:10.1038/s42256-023-00678-6 (http://dx.doi.org/10.1038/s42256-023-00678-6))

- Alfred V. Aho, Brian W. Kernighan, and Peter J. Weinberger. Awk—a pattern scanning and processing language. Software: Practice and Experience, 9(4):267–280, 1979.

- Mark Burgess. Principles of Network and System Administration. John Wiley and Sons, New York, 2001.

- Claire Kehrwald Cook. Line by Line. Houghton Mifflin, Boston, MA, 1986.

- Emden R. Gasner, Eleftherios Koutsofios, Stephen C. North, and Kiem-Phong Vo. A technique for drawing dricted graphs. IEEE Transactions on Software Engineering, 19(3):124–230, May 1993.

- John Grossman, editor. The Chicago Manual of Style. The University of Chicago Press, Chicago and London, fourteenth edition, 1993.

- Andrew Hunt and David Thomas. The Pragmatic Programmer: From Journeyman to Master. Addison-Wesley, Boston, MA, 2000.

- Aviel William Strunk Jr. and E. B. White. The Elements of Style. Macmillan Publishing Co., New York, 1979.

- S. Katzoff. Clarity in technical reporting. Technical Report NASA SP-7010, NASA, Washington, D.C., 1964. Second edition. Available online http://techreports.larc.nasa.gov/ltrs/PDF/NASA-64-sp7010.pdf.

- Brian W. Kernighan and Rob Pike. The UNIX Programming Environment. Prentice-Hall, Englewood Cliffs, NJ, 1984.

- Brian W. Kernighan and P. J. Plauger. The Elements of Programming Style. McGraw-Hill, New York, second edition, 1978.

- Brian W. Kernighan. PIC—a language for typesetting graphics. Software: Practice and Experience, 12:1–21, 1982.

- Leslie Lamport. LATEX: A Document Preparation System. Adisson-Wesley, Reading, MA, 1985.

- Steve Lawrence and C. Lee Giles. Searching the World Wide Web. Science, 280(5360):98–100, 1998.

- Steve Lawrence and C. Lee Giles. Searching the web: General and scientific information access. IEEE Communications, 37(1):116–122, 1999.

- Thomas A. Limoncelli and Christine Hogan. The Practice of System and Network Administration. Addison-Wesley, 2001.

- Eric Steven Raymond. The Art of Unix Programming. Addison-Wesley, 2003.

- Charles H. Sides. How to Write and Present Technical Information. Cambridge University Press, Cambridge, 1991.

- Diomidis Spinellis. Small tools for automatic text generation. ;login:, 23(4):44–47, August 1998.

- Diomidis Spinellis. Outwit: Unix tool-based programming meets the Windows world. In Christopher Small, editor, USENIX 2000 Technical Conference Proceedings, pages 149–158, Berkeley, CA, June 2000. Usenix Association.

- Diomidis Spinellis. The decay and failures of web references. Communications of the ACM, 46(1):71–77, January 2003. (doi:10.1145/602421.602422 (http://dx.doi.org/10.1145/602421.602422))

- Diomidis Spinellis. On the declarative specification of models. IEEE Software, 20(2):94–96, March/April 2003.

- Diomidis Spinellis. Organized pruning of file sets. ;login:, 28(3):39–42, June 2003.

- Walter F. Tichy. Design, implementation, and evaluation of a revision control system,. In Proceedings of the 6th International Conference on Software Engineering. IEEE, September 1982.

- Edward R. Tufte. The Visual Display of Quantitative Information. Graphics Press, Cheshire, CT, 1983.

- Larry Wall and Randal L. Schwartz. Programming Perl. O'Reilly and Associates, Sebastopol, CA, 1990.

- P. Wessel and W. H. F. Smith. Free software helps map and display data. EOS Transactions American Geophysical Union, 72(41):441, 445–446, 1991.

Χρήση του διαδικτύου για ερευνητές της πληροφορικής

Έντυπα περιοδικά και πρακτικά συνεδρίων

Στα παρακάτω δωρεάν μόνο η εύρεση άρθρων και ανάκτηση της περίληψης. Για ανάκτηση των άρθρων σε πλήρες κείμενο πρέπει να είσαστε εσείς συνδρομητές ή να υπάρχει συμφωνία με το Πανεπιστήμιο ή με το Δίκτυο Ελληνικών Ακαδημαϊκών Βιβλιοθηκών.- ACM Digital Library (http://www.acm.org/dl)

- IEEE Computer Society Digital Library (http://www.computer.org/epub/)

- IEEE Xplore (http://ieeexplore.ieee.org)

- USENIX Online Library and Index (http://www.usenix.org/publications/library/index.html)

- Association for Information Systems (http://www.aisnet.org)

Συλλογές άρθρων και τεχνικών αναφορών

- Computer Science Technical Reports (http://www.rdt.monash.edu.au/tr/siteslist.html)

- NCSTRL (http://cs-tr.cs.cornell.edu/) Networked Computer Science Technical Reports Library

- The Hypertext Bibliography Project (http://theory.lcs.mit.edu/~dmjones/hbp/)

- Pre-prints on arXiv.org (https://arxiv.org/)

Λογισμικό

'Αλλες πληροφορίες

- List of USENET FAQs (http://www.cis.ohio-state.edu/hypertext/faq/usenet/FAQ-List.html)

- Manual Pages Corresponding to Unix Related Topics and Web Authoring (http://www.edu.physics.uch.gr/Docs/manuals/index.html)

- The RFC HyperText Archive at SunSITE, DK (http://sunsite.auc.dk/RFC/)

- HTML Reference Manual (http://www.sandia.gov/sci_compute/html_ref.html)

Μηχανές αναζήτησης και κατάλογοι

Τέλος, μη πιστεύετε ό,τι διαβάζετε στο web

- Dehydrated Water, Inc. (http://www.buydehydratedwater.com)

- Carbon Free Diamonds, Inc. (http://www.carbonfreediamonds.com)

- Vend-A-Temp, Inc. (http://www.vend-a-temp.com)

- University of Nigeria (http://www.universityofnigeria.com)

- A New Identity, Inc. (http://www.anewidentity.com)

- Dehydrogen Monoxyde (http://www.dhmo.org/)

Άσκηση

- Επιλέξτε (αν δε χρησιμοποιείτε ήδη) ένα σύστημα διαχείρισης

βιβλιογραφικών αναφορών και εισάγετε σε αυτό

- 50 αναφορές από τη δική σας βιβλιογραφική έρευνα.

- 5 παραπομπές σε σχετικές με το θέμα σας εργασίες συναδέλφων του τμήματος

- 5 παραπομπές στο διαδίκτυο.

- 20 παραπομπές σε εργασίες του David A. Patterson (Department of Computer Science, University of California, Berkeley).

- Μορφοποιείστε τις παραπάνω 80 αναφορές.

- Σύμφωνα με το πρότυπο της American Psychological Association.

- Σύμφωνα με το πρότυπο του Institute of Electrical and Electronics Engineers.

- Να παραδώσετε μια αναφορά που να περιέχει:

- Περιγραφή των εργαλείων που χρησιμοποιήσατε και της διαδικασίας (νόμιμης) απόκτησής τους.

- Περιγραφή της διαδικασίας που ακολουθήσατε για την υλοποίηση της αναφοράς (αναζήτηση αναφορών, μορφοποίηση, κ.λπ.).

- Αναφορά στις πηγές των προτύπων που χρησιμοποιήσατε.

- Σχόλια για τα εργαλεία και τον τρόπο εργασίας σας.

- Τις βιβλιογραφικές αναφορές σας σύμφωνα με το πρότυπο της American Psychological Association.

- Τις βιβλιογραφικές αναφορές σας σύμφωνα με το πρότυπο του Institute of Electrical and Electronics Engineers.

- Η αναφορά μπορεί να παραδωθεί σε μένα σε μορφή PDF μέσω του email μου, ή τυπωμένη στο γραφείο μου.

Πρότυπο γραφής κειμένων με έμφαση στη χρήση επεξεργαστή κειμένου

Γενικοί κανόνες

-

Σκοπός σας να είναι το κείμενο που γράφετε να

αποπνέει επαγγελματισμό, να είναι καλαίσθητο, εύκολο στη

συντήρηση, και μεταφέρσιμο σε άλλες μορφές (π.χ. HTML).

- Τονίζετε λέξεις που έχουν ιδιαίτερο νόημα σε μια πρόταση με τη χρήση πλαγίων χαρακτήρων. Αν οι λέξεις αυτές προδίδουν νόημα σε μια ολόκληρη παράγραφο, μπορείτε να τις τονίσετε και με έντονους χαρακτήρες. Μη χρησιμοποιείτε ΚΕΦΑΛΑΙΑ και μην υπογραμμίζετε λέξεις.

- Στοιχειοθετείτε παραδείγματα εντολών, αποτελέσματα που τυπώνονται από τον υπολογιστή καθώς και κώδικα με γραμματοσειρά σταθερού πλάτους, π.χ. Courier ή, καλύτερα, Consolas. Εξαίρεση στον κανόνα αυτό είναι στοιχεία τα οποία είναι στοιχειοθετημένα με καλύτερο τρόπο από κάποιο εργαλείο (π.χ. vgrind).

- Χρησιμοποιείτε το πλήκτρο Enter μόνο για να δηλώσετε το τέλος μιας παραγράφου. Όλες οι άλλες χρήσεις του, όπως η προσθήκη κενών ανάμεσα σε παραγράφους και η ρύθμιση του σημείου που χωρίζονται οι σελίδες, αντιβαίνουν τον κανόνα 2. Εντολές που μπορείτε να χρησιμοποιήσετε για να επιτύχετε αντίστοιχο αποτέλεσμα είναι η Home - Paragraph - Indents and Spacing - Spacing και η Home - Paragraph - Text Flow.

- Χρησιμοποιείτε το πλήκτρο του κενού (space) μόνο για να χωρίζετε λέξεις και προτάσεις μεταξύ τους. Όλες οι άλλες χρήσεις του, όπως η στοίχιση στηλών και η δημιουργία ειδικής στοίχισης σε παραγράφους, αντιβαίνουν τον κανόνα 2. Εντολές που μπορείτε να χρησιμοποιήσετε για να επιτύχετε αντίστοιχο αποτέλεσμα είναι οι Table, Home - Paragraph - Indents and Spacing - Indentation, και Layout - Columns.

- Αποφεύγετε τη χρήση πολλών θαυμαστικών ("Μην το ξεχάσετε!!!!") εκτός αν δουλεύετε για τον Walt Disney. Μην ακολουθείτε το θαυμαστικό ή άλλα σημεία στίξης από τελεία.

- Πάντα να ελέγχετε την ορθογραφία του κειμένου τόσο με τον ορθογραφικό διορθωτή του επεξεργαστή κειμένου όσο και με μια προσεκτική ανάγνωση της εκτύπωσης.

- Όταν αντιγράφετε κείμενο από έγγραφα άγνωστης προέλευσης ή άλλων προγραμμάτων να πραγματοποιείτε την επικόλληση (paste) με την εντολή Home - Paste - Paste Special - Unformatted Text για να αποφύγετε την εισαγωγή στο κείμενό σας ασχέτων εντολών στοιχειοθέτησης.

- Σε κείμενα μεγαλύτερα από δέκα σελίδες να περιλαμβάνετε πίνακα περιεχομένων με την εντολή References - Table of Contents.

- Να αποφεύγετε την επικόλληση αντικειμένων (π.χ. Excel Worksheet) μέσα στο κείμενό σας αν αυτό δεν είναι απολύτως απαραίτητο. Με την εντολή Home - Paste - Paste Special μπορείτε να ελέγξετε τη μορφή της επικόλλησης. Με ακόμα μεγαλύτερη φειδώ να χρησιμοποιείτε τις επικολλήσεις συνδέσμων (links) Home - Paste - Paste Special - Paste Link. Οι πιθανότητες αυτοί να συνεχίσουν να δουλεύουν όταν το έγγραφο μεταφερθεί σε άλλο υπολογιστή, ή όταν ο δικό σας υπολογιστής αναβαθμιστεί είναι λίγες.

- Μην προγραμματίζετε την εκτύπωση μεγάλων κειμένων υπερβολικά κοντά σε ανελαστική προθεσμία παράδοσης τους. Κατά τη διαδικασία της τελικής εκτύπωσης αναπόφευκτα θα προκύψουν λόγοι που θα σας καθυστερήσουν.

Επικεφαλίδες

- Εισάγετε τις επικεφαλίδες με τη χρήση στυλ (styles) του επεξεργαστή κειμένου (Heading 1, Heading 2, κλπ.). Συχνά στη μορφοποίηση της δομής του κειμένου βοηθά η προβολή διάρθρωσης (outline view) με τη χρήση της εντολής View - Outline.

- Μη βάζετε τελεία στο τέλος των επικεφαλίδων.

-

Στις ελληνικές επικεφαλίδες γράφετε με κεφαλαία μόνο το πρώτο γράμμα.

Βασική μορφή του εγγράφου -

Στις αγγλικές επικεφαλίδες γράφετε με κεφαλαία το πρώτο γράμμα

της πρώτης λέξης, το πρώτο γράμμα μετά από διπλή τελεία,

και το πρώτο γράμμα όλων των άλλων λέξεων εκτός από άρθρα, συνδέσμους,

και προθέσεις.

The Format of the Document: An Example - Αποφεύγετε να γράφετε επικεφαλίδες με κεφαλαία γράμματα. Είναι ακαλαίσθητες, διαβάζονται δύσκολα, και δημιουργούν πρόβλημα στον πίνακα περιεχομένων.

- Αριθμείτε τις επικεφαλίδες με την εντολή Home - Paragraph - Multilevel list.

Κουκίδες και αριθμοί

- Πάντα να αριθμείτε ασύνδετες παραγράφους σε τεχνικά έγγραφα (προτάσεις, προδιαγραφές, αναφορές, διαδικασίες). Να χρησιμοποιείτε κουκκίδες (bullets) μόνο για άτυπες απαριθμήσεις σε αφηγηματικό κείμενο.

- Χρησιμοποιείτε τις εντολές του επεξεργαστή κειμένου για την εισαγωγή κουκκίδων και αριθμών (από τη γραμμή εργαλείων). Ποτέ μην εισάγετε κουκκίδες ή νούμερα με το χέρι.

- Όπου είναι απαραίτητο χρησιμοποιείστε την αρίθμηση πολλαπλών επιπέδων του επεξεργαστή κειμένου επιλέγοντας την περιοχή που θέλετε να απαριθμήσετε και δίδοντας την εντολή Home - Paragraph - Multilevel list.

-

Απαριθμήσεις στοιχείων που δεν αποτελούν ολοκληρωμένες προτάσεις

πρέπει να ακολουθούν διπλή τελεία.

Να αρχίζετε κάθε γραμμή με πεζό γράμμα και να τελειώνετε κάθε γραμμή

εκτός από την τελευταία με κόμμα.

Τερματίζετε την τελευταία γραμμή με τελεία.

Η εφαρμογή περιλαμβάνει:

1. τη μονάδα εισαγωγής στοιχείων,

2. το σύστημα επεξεργασίας,

3. τις εκτυπωτικές λειτουργίες.

Σελιδοποίηση

- Μην καθορίζετε την αρχή νέας σελίδας με την εντολή Insert - Page Break. Τις περισσότερες φορές οι εντολές Format - Paragraph - Text Flow - Page Break Before ή ο συνδυασμός Home - Paragraph - Text Flow - Keep with Next και Home - Paragraph - Text Flow - Keep Lines Together εκφράζουν σωστότερα αυτό που θέλετε να επιτύχετε.

- Να καθορίζετε ποιες γραμμές ενός πίνακα περιέχουν τις επικεφαλίδες των στηλών (εντολή (Table) Layout - Repeat header rows έτσι ώστε οι γραμμές αυτές να εμφανίζονται στην αρχή κάθε σελίδας στην οποία συνεχίζεται ο πίνακας.

- Τα περιθώρια για όλο το έγγραφο να τα ορίζετε με την εντολή Layout - Page Setup και όχι αλλάζοντας τα περιθώρια των παραγράφων.

- Προσπαθήτε να αποφεύγετε το χωρισμό πινάκων και μικρών παραγράφων ανάμεσα σε σελίδες.

Στίξη και τυπογραφικά στοιχεία

- Μετά οποιοδήποτε σημείο στίξης πρέπει πάντα να ακολουθεί κενό.

-

Στην τυπογραφία χρησιμοποιούνται διαφορετικά είδη από παύλες:

- Το ενωτικό - που χρησιμοποιείται σε λέξεις όπως Αγια-Σοφιά, X-ray. Να το εισάγετε με το συνδυασμό CTRL _.

- Το ενωτικό - που χρησιμοποιείται για να χωρίσει λέξεις που δεν χωράν στο τέλος της γραμμής. Σε περιπτώσεις που ο αυτόματος χωρισμός λέξεων του επεξεργαστή κειμένου (Tools-Hyphenate) δε σας ικανοποιεί να το εισάγετε με το συνδυασμό CTRL -.

- Η μεσαία παύλα (en dash) που χρησιμοποιείται για να δηλώσει περιοχές αριθμών π.χ. 12-14. Να την εισάγετε με το συνδυασμό CTRL numeric -.

- Η διπλή παύλα - em dash - χρησιμοποιείται σε παρενθετικές προτάσεις. Να την εισάγετε με το συνδυασμό ALT CTRL numeric -.

- Γράφετε τα εισαγωγικά σε ελληνικό κείμενο χρησιμοποιώντας τους ειδικούς χαρακτήρες << και >>. Επειδή η εισαγωγή τους με την εντολή Insert - Symbol είναι δύσκολη μπορείτε να ορίσετε με την εντολή (File - Options - Proofing - AutoCorrect options) να εισάγονται αυτόματα όταν πληκτρολογείτε >>.

-

Υπάρχουν τέσσερα είδη αγγλικών εισαγωγικών τα οποία πρέπει

να χρησιμοποιείτε αντί για τους χαρακτήρες " ,' , `:

- διπλά εισαγωγικά αρχής: τα εισάγετε με το συνδυασμό CTRL ` ",

- μονά εισαγωγικά αρχής: τα εισάγετε με το συνδυασμό CTRL ` ',

- διπλά εισαγωγικά τέλους: τα εισάγετε με το συνδυασμό CTRL ' ",

- μονά εισαγωγικά τέλους: τα εισάγετε με το συνδυασμό CTRL ' '.

-

'Αλλα σύμβολα τυπογραφικής ποιότητας που πρέπει

να χρησιμοποιείτε είναι τα εξής:

- η έλλειψη (...): την εισάγετε με το συνδυασμό ALT CTRL .,

- το σύμβολο copyright symbol (©): το εισάγετε με το συνδυασμό ALT CTRL C,

- το σύμβολο registered trademark (®): το εισάγετε με το συνδυασμό ALT CTRL R,

- το σύμβολο trademark (TM): το εισάγετε με το συνδυασμό ALT CTRL T.

- Με την εντολή (File - Options - Proofing - AutoCorrect options) μπορείτε να ρυθμίσετε την αυτόματη εισαγωγή πολλών από τα παραπάνω.

Ελληνική γλώσσα

-

Να γράφετε το τελικό ν στα άρθρα τον, την, έναν, τις προσωπικές

αντωνυμίες αυτήν, την και στα άκλιτα δεν, μην μόνο όταν

η επόμενη λέξη αρχίζει με φωνήεν ή στιγμιαίο

ή διπλό σύμφωνο (κ, π, τ, μπ, γκ τσ, τζ, ξ, ψ).

τον εκτυπωτή

την κρυπτογραφική λειτουργία

δεν πρέπει

δε φαντάζεστε -

Γράφετε την αναφορική αντωνυμία ό,τι με υποδιαστολή.

Γράφετε τον ειδικό σύνδεσμο ότι χωρίς υποδιαστολή.

Θα αφαιρεθεί ό,τι δεν είναι απαραίτητο.

Ο κατασκευαστής δήλωσε ότι το πρόγραμμα έχει ελεγχθεί. -

Να χωρίζετε με κόμμα:

-

λέξεις ασύνδετες που ανήκουν στο ίδιο μέρος

του λόγου,

Περιλαμβάνονται οθόνες, εκτυπώσεις και πίνακες. -

την κλητική,

Συγχωρέστε μας, κυρίες και κύριοι, για την ποιότητα της παρουσίασης. -

προτάσεις

όμοιες ασύνδετες,

Θα αναλύσουμε τις απαιτήσεις, θα σχεδιάσουμε τη δομή και θα υλοποιήσουμε τη λειτουργία του συστήματος. -

δευτερεύουσες προτάσεις από τις κύριες.

Πρέπει να αποφεύγεται η λειτουργία χωρίς κλιματισμό, διότι μπορεί να καταστραφεί το τροφοδοτικό. -

Δε χωρίζονται με κόμμα οι ειδικές, οι πλάγιες ερωτηματικές και

οι διστακτικές προτάσεις.

Ο υπολογιστής που παραλάβαμε την Τρίτη.

Δεν εξετάσαμε αν θα απαιτηθεί επέκταση του συστήματος.

-

λέξεις ασύνδετες που ανήκουν στο ίδιο μέρος

του λόγου,

- Αποφεύγετε να χρησιμοποιείτε αγγλικούς τεχνικούς όρους.

-

Την πρώτη φορά που αναφέρετε τεχνικούς όρους που δε χρησιμοποιούνται

συχνά στα ελληνικά να ακολουθείτε τον όρο με την αγγλική λέξη

σε παρένθεση.

Στο σύστημα περιλαμβάνεται και ο συμβολομεταφραστής (assembler). -

Όταν χρησιμοποιείτε αρχικά που δεν είναι διαδεδομένα, στην

πρώτη χρήση τους να γράψετε ολόκληρες τις λέξεις

που τα απαρτίζουν ακολουθώντας τις από τα αρχικά

σε παρένθεση.

Με τη χρήση του Simple Network Management Protocol (SNMP) μπορούμε να ελέγχουμε αυτόματα όλο το δίκτυο. -

Στα ελληνικά να γράφετε τους επιθετικούς προσδιορισμούς πριν από το

ουσιαστικό και όχι - ακολουθώντας την αγγλική σύνταξη - ανάποδα

Το σύστημα προγραμματίζεται σε γλώσσα SQL.

Όχι: Το σύστημα προγραμματίζεται σε SQL γλώσσα. -

Να ακολουθείτε τους κανόνες του μονοτονικού συστήματος:

- Βάζετε τόνο σε όλες τις λέξεις που έχουν δύο ή περισσότερες συλλαβές, στο διαζευκτικό σύνδεσμο ή και στα ερωτηματικά πού και πώς.

- Μη βάζετε τόνο σε μονοσύλλαβες λέξεις καθώς και σε λέξεις που προφέρονται ως μια συλλαβή (μια, για, πιο, ποιος, κλπ.)

- Να σημειώνετε τον τόνο του εγκλιτικού που ακούγεται στη λήγουσα των προπαροξύτονων λέξεων, π.χ. ο πρόεδρός μας.

- Να σημειώνετε τον τόνο στα ερωτηματικά πού και πώς.

- Γράφετε τη συντομογραφία των λέξεων και τα λοιπά ως κτλ..

Αγγλική γλώσσα

-

Να σχηματίζετε τον κτητικό ενικό αριθμό ουσιαστικών με την προσθήκη

's.

the processor's speed.

Burns's computer.

Εξαίρεση αποτελεί μόνο η κτητική αρχαίων κυρίων ονομάτων σε -es και -is.

Periklis' computer.

-

Να σχηματίζετε τον κτητικό πληθυντικό αριθμό ουσιαστικών με την προσθήκη

'.

the peoples' choice.

-

Να χωρίζετε με κόμμα:

- σειρά τριών ή παραπάνω όρων με έναν σύνδεσμο,

This includes source code, data sets, and documentation.

Input can be numbers, letters, or symbols. - παρενθεντικές προτάσεις,

The data set, downloaded from the Internet, is now available. - ανεξάρτητη φράση που αρχίζει με σύνδεσμο,

The object space is large, but fast processor should handle it.

- σειρά τριών ή παραπάνω όρων με έναν σύνδεσμο,

- Να χωρίζετε ανεξάρτητες φράσεις που δεν ενώνονται με σύνδεσμο με άνω

τελεία και όχι με κόμμα.

We are able to convert the files; most of them were plain ASCII. - Να συντάσσετε τις φράσεις με τη σειρά: αντικείμενο, ρήμα, υποκείμενο, τρόπος, τόπος, χρόνος.

- Να χρησιμοποιείτε τη λέξη that για να εισάγετε προτάσεις που είναι απαραίτητες και δεν μπορούν να αφαιρεθούν (restrictive clauses): "files that contain XML data have an additional type field." Να χρησιμοποιείτε τη λέξη which για να εισάγετε παρενθεντικές προτάσεις που μπορούν και να αφαιρεθούν (non-restrictive clauses): "the program, which is implemented in C++, converts input from XML into the graphics map."

Θέματα ύφους

- Σχεδιάστε τη δομή του εγγράφου σας πριν αρχίσετε να γράφετε. Γράψτε στην προβολή διάρθρωσης του επεξεργαστή κειμένου τους τίτλους των ενοτήτων και των υποενοτήτων.

- Δομήστε το κείμενό σας γύρω από την παράγραφο. Κάθε παράγραφος πρέπει να περιγράφει ένα μόνο θέμα.

-

Χρησιμοποιείτε ενεργητική φωνή, ειδικά στα αγγλικά.

Use the file foo.log to find more information on error causes.

Όχι:The file foo.log can be used to find more information on error causes. - Να εκφράζετε παρόμοιες ιδέες με όμοιο τρόπο.

Για να εισάγετε έναν τύπο πληκτρολογήστε =. Για να εισάγετε μια λέξη πληκτρολογήστε ένα κενό.

Όχι:Για να εισάγετε έναν τύπο πληκτρολογήστε =. Μπορείτε να εισάγετε μια λέξη πληκτρολογώντας ένα κενό.

Αναφορές

-

Να αναφέρεστε σε εικόνες, πίνακες, ενότητες, σελίδες και αριθμημένες

παραγράφους

με τη χρήση πεδίων (fields) σε αντίστοιχους σελιδοδείκτες

(bookmarks).

Για να αναφέρετε λ.χ. στο σημείο αυτό την ενότητα 4 (Σελιδοποίηση)

ακολουθείτε την παρακάτω διαδικασία:

- μαρκάρετε την επικεφαλίδα της ενότητας,

- εισάγετε έναν σελιδοδείκτη Edit - Bookmark - Add με ένα κατανοητό όνομα (π.χ. punct),

- εισάγετε στο σημείο αναφοράς το πεδίο {REF punct \n} (με την εντολή Insert - Field - Links and References - Ref) για να έχετε τον αριθμό της ενότητας και το πεδίο {REF punct} για να έχετε το όνομά της.

- Τα πεδία και οι σελιδοδείκτες στον επεξεργαστή κειμένου μπορούν να αποσυγχρονιστούν κατά τη διαδικασία αλλαγών στο κείμενο. Πριν την τελευταία εκτύπωση ελέγξτε ότι τα πεδία που χρησιμοποιείτε εμφανίζονται σωστά.

- Στοιχεία που εμφανίζονται στο κείμενο πρέπει να τεκμηριώνονται από αντίστοιχες βιβλιογραφικές αναφορές. Ο κανόνας αυτός δεν ισχύει απαραίτητα για ανεπίσημα κείμενα.

- Οι βιβλιογραφικές αναφορές πρέπει να είναι πρωτογενείς (να αναφέρονται στην αρχική, κύρια ή βασική πηγή του συγκεκριμένου θέματος) και κατά προτίμηση σε άρθρα περιοδικών, μονογραφίες ή δημοσιευμένα πρακτικά συνεδρίων. Οι παραπομπές σε βιβλία πρέπει να περιέχουν και τις αντίστοιχες σελίδες. Παραπομπές στο διαδίκτυο καλό είναι να αποφεύγονται όταν υπάρχουν αντίστοιχες πηγές σε επίσημα αρχειοθετημένα κείμενα (π.χ. βιβλία και επιστημονικά περιοδικά).

- Για βιβλιογραφικές αναφορές χρησιμοποιήστε ένα πρόγραμμα αυτόματης διαχείρισης και παραγωγής τους όπως το BibTeX.

-

Παραπομπές σε ηλεκτρονικές πηγές δεδομένων γίνονται όμοια με τις

παραπομπές σε αντίστοιχες γραπτές πηγές με την προσθήκη στο τέλος

των παρακάτω στοιχείων:

- μέσο (λ.χ. Online για δεδομένα του διαδικτύου),

- προμηθευτής των δεδομένων λ.χ. IBM, Πανεπιστήμιο Αιγαίου,

- για δεδομένα του διαδικτύου το URL, για άλλα μέσα προσδιορισμό του αρχείου,

- ημερομηνία πρόσβασης στα στοιχεία.

- Pritzker, Thomas J. An Early Fragment from Central Nepal. N.D. Online. Ingress Communications. Available http://www.ingress.com/~astanart/pritzker/pritzker.html. 8 June 1995.

- Diomidis Spinellis. Greek character encoding for electronic mail messages. Network Information Center, Request for Comments 1947, May 1996. RFC-1947. Online. Network Information Center. Available http://ds.internic.net/rfc/rfc1947.txt (http://ds.internic.net/rfc/rfc1947.txt). 23 March 1998.

Βιβλιογραφία

- Philipp Leitner. "Some Frequent Writing Tips I Give Software Engineering Thesis Students". Διαθέσιμο στη θέση https://philippleitner.medium.com/some-frequent-writing-tips-i-give-software-engineering-thesis-students-da2acab30381 (https://philippleitner.medium.com/some-frequent-writing-tips-i-give-software-engineering-thesis-students-da2acab30381) (Τελευταία επίσκεψη: Ιούλιος 2021.)

- Νεοελληνική γραμματική: αναπροσαρμογή της μικρής νεοελληνικής γραμματικής του Μανόλη Τριανταφυλλίδη. Οργανισμός εκδόσεως διδακτικών βιβλίων, Αθήνα.

- Πως γίνεται μια διπλωματική εργασία Umberto Eco. Εκδόσεις Νήσος, Αθήνα 1994.

- Ψηφιακή τυπογραφία με το XeLaTeX Απόστολος Συρόπουλος. Επίκεντρο, Αθήνα 2010.

- Η συγγραφή επιστημονικής εργασίας Χρήστος Θεοφιλίδης. Εκδόσεις Γ. Δαρδάνος, Αθήνα 1995.

- Οδηγός για τη σύνταξη, τη μετάφραση και την αναθεώρηση των νομικών πράξεων και λοιπών εγγράφων της Ευρωπαϊκής Ένωσης στα Ελληνικά Διαθέσιμο στη θέση http://ec.europa.eu/translation/greek/guidelines/documents/styleguide_greek_dgt_el.pdf (http://ec.europa.eu/translation/greek/guidelines/documents/styleguide_greek_dgt_el.pdf) (Τελευταία επίσκεψη: Ιούλιος 2010.)

- Aviel William Strunk Jr. and E. B. White. The Elements of Style. Macmillan Publishing Co., 1979.

- The Chicago Manual of Style: The Essential Guide for Writers, Editors, and Publishers University of Chicago, 14th Edition, 1993.

- Charles H. Sides. How to Write and Present Technical Information. Cambridge University Press, 1991.

- Michael Shortland and Jane Gregory. Communicating Science: A Handbook. Longman Scientific & Technical, 1991.

- Roger C. Parker. Looking Good in Print: A Guide to Basic Design for Desktop Publishing. Vantana Press, third edition.

- Michael Gosney, John Odam, and Jim Benson. The Gray Book: Designing in Black & White on your Computer. Vantana Press, second edition, 1990.

Guidelines for Citing Referenced Material

Introduction

The correct citation of referenced material is an important aspect of scientific publications. The following guidelines provide a quick starting point for creating and managing citations. The guidelines are structured as follows: first we outline the type of information that can appear in cited items (citation elements), then, for every type of item (article, book, thesis) we indicate information that is required or optional (citation contents), and finally we outline citation formats, give some examples, and describe the tools we use. This guide is intended to be an efficient reference for creating scientific citations. It is biased towards the citation formats supported by BibTeX. It is not intended to be complete or authoritative.Citation Elements

The following list includes all elements that can appear in citations. Author and editor lists are separeted by "and" in BibTeX files; in citations they are typically separated by a comma, with an "and" appearing before the last one.| Address | Publisher's address. For major ones just the city |

| Annote | Annotation |

| Author | First Last or Last, First. Multiple are separated by and |

| Booktitle | Title properly capitalised |

| Chapter | A chapter number |

| Edition | Edition of the book, e.g. second |

| Editor | First Last or Last, First. Multiple are separated by and |

| HowPublished | If it was published in a strange way |

| Institution | Institution that published it |

| Journal | Journal name. Abreviations may exist ($TEXINPUTS/*.bst) |

| Key | Used for alphabetizing and creating a label when no author |

| Month | Month of publication, usual abbreviations |

| Note | Additional information to help the reader |

| Number | Number of a journal magazine to TR. |

| Organization | Organization sponsoring the conference. |

| Pages | Page numbers or range. |

| Publisher | Publisher's name. |

| School | Name of the school where the thesis was written. |

| Series | The name of a series or set of books. |

| Title | The work's title. |

| Type | Type of a technical report e.g. Research Note |

| Volume | The volume of a journal or multivolume book. |

| Year | The year of publication. Numerals only." |

Citation Contents

The following sections indicate required and optional items for different types of cited material. In general, avoid providing a URL for archived material (articles and conference papers stored in digital libraries), especially when a DOI is available.Article

| Title | Required |

| Author | Required |

| Journal | Required |

| Volume | Optional |

| Number | Optional |

| Pages | Optional |

| Month | Optional |

| Year | Required |

| URL | Optional |

| Note | Optional |

| DOI | Optional |

Book

| Title | Required |

| Edition | Optional |

| Series | Optional |

| Volume | Optional |

| Author | Required or include Editor |

| Editor | Required or include Author |

| Publisher | Required |

| Address | Optional |

| Month | Optional |

| Year | Required |

| Note | Optional |

| ISBN | Optional |

Booklet

| Address | Optional |

| Author | Optional |

| HowPublished | Optional |

| Key | Optional (needed if no Author) |

| Month | Optional |

| Note | Optional |

| Title | Required |

| Year | Optional |

InBook

| Address | Optional |

| Author | Required or include Editor |

| Chapter | Required or include Pages |

| Edition | Optional |

| Editor | Required or include Author |

| Month | Optional |

| Note | Optional |

| Pages | Required or include Chapter |

| Publisher | Required |

| Series | Optional |

| Title | Required |

| Volume | Optional |

| Year | Required |

InCollection

| Author | Required |

| Title | Required |

| Chapter | Optional |

| Pages | Required |

| Editor | Optional |

| Booktitle | Required |

| Publisher | Required |

| Address | Optional |

| Month | Optional |

| Year | Required |

| Note | Optional |

| DOI | Optional |

InProceedings

| Title | Required |

| Author | Required |

| Booktitle | Required |

| Address | Optional |

| Month | Optional |

| Year | Required |

| Organization | Optional |

| Pages | Optional |

| Editor | Optional |

| Publisher | Optional |

| Note | Optional |

| URL | Optional |

| DOI | Optional |

Manual

| Address | Optional |

| Annote | Annotation |

| Author | Optional |

| Edition | Optional |

| Key | Optional (needed if no Author) |

| Month | Optional |

| Note | Optional |

| Organization | Optional |

| Title | Required |

| Year | Optional |

MastersThesis

| Address | Optional |

| Author | Required |

| Month | Optional |

| Note | Optional |

| School | Required |

| Title | Required |

| Year | Required |

Misc

| Author | Optional |

| HowPublished | Optional |

| Key | Optional (needed if no Author) |

| Month | Optional |

| Note | Optional |

| Title | Optional |

| Year | Optional |

| DOI | Optional |

PhDThesis

| Address | Optional |

| Author | Required |

| Month | Optional |

| Note | Optional |

| School | Required |

| Title | Required |

| Year | Required |

Proceedings

| Title | Required |

| Editor | Optional |

| Note | Optional |

| Organization | Optional |

| Address | Optional |

| Publisher | Optional |

| Month | Optional |

| Year | Required |

| DOI | Optional |

TechReport

| Author | Required |

| Title | Required |

| Note | Optional |

| Type | Optional |

| Number | Optional |

| Month | Optional |

| Year | Required |

| Institution | Required |

| Address | Optional |

| DOI | Optional |

Unpublished

| Author | Required |

| Month | Optional |

| Note | Required |

| Title | Required |

| Year | Optional |

Citations in the Text

The are a number of established forms for referencing a citation in the publication text. The reference should be unambiguous and the format used should be consistent. Some popular styles include:- [Author-Initial(s)Year]

- as in [Spi97] (single author) or [WKS82] (multiple authors) or [Knu88b] (multiple works for the same author and year).

- [Number]

- as in [12]. Citations are then numbered by order of occurence in the document or by the order they appear when sorted by the author names.

- Supersctipt number

- as in12 numbered as described in the previous case.

- Author (year)

- as in Spinellis (1997) or Kernighan and Ritchie (1978), or (Knuth 1981). Append a lowercase letter (a, b, c) for multiple works by the same author in the same year. The format Author (year) is used in narrative form as used by Knuth (1983), while the format (Author year) is used when the reference is outside the flow of the text (Knuth 1983). We recomment against using this reference style as it confuses bilbiographic tools without offering any significant benefits.

Citation Formats

- AuthorName(s).

Book, volume VolumeNumber of Series.

Publisher, Address, editionnumber edition, Month Year.

Note.

- AuthorName(s).

Book Title, volume VolumeNumber of Series, chapter

Chapter appearing in a book, page Pages.

Publisher, Address, editionnumber edition, Month Year.

Note.

- AuthorName(s).

Booklet.

HowPublished, Address, Month Year.

Note.

- AuthorName(s).

Collection title.

In EditorName, editor, Booktitle, chapter Chapter appearing in a

collection, page Pages. Publisher, Address, Month Year.

Note.

- AuthorName(s).

Journal article.

Journal, VolumeNumber(Number):Pages, Month Year.

Note.

- AuthorName(s).

Manual.

Organization, Address, editionnumber edition, Month Year.

Note.

- AuthorName(s).

Mastersthesistitle.

Master's thesis, School, Address, Month Year.

Note.

- AuthorName(s).

Miscellaneous item.

HowPublished, Month Year.

Note.

- AuthorName(s).

Paper appearing in proceedings.

In EditorName, editor, Proceedings Title, page Pages, Address,

Month Year. Organization, Publisher.

Note.

- AuthorName(s).

PhDThesisTitle.

PhD thesis, School, Address, Month Year.

Note.

- AuthorName(s).

Technical report.

Type Number, Institution, Address, Month Year.

Note.

- AuthorName(s).

Unpublished work.

Note, Month Year.

- EditorName, editor.

ConferenceProceedingsTitle, Address, Month Year. Organization,

Publisher.

Note.

Citations to Electronic Data

Citations to data that is available in electronic format should follow the guidelines for traditional formats, appending at the end the following:- medium (e.g. Online (for Internet data), CD-ROM),

- data supplier (e.g. IBM, MIT),

- for Internet data the URL, for other data the filename,

- the date you accessed the data.

Examples:

- Oxford English Dictionary Computer File: On Compact Disc. 2nd ed. CD-ROM. Oxford: Oxford UP, 1992.

- Pritzker, Thomas J. An Early Fragment from Central Nepal. March 17, 1995. Asian Arts.com. URL http://asianart.com/pritzker/pritzker.html. Accessed: 2011-11-22. (Archived by WebCite at http://www.webcitation.org/63NhkqLsO (http://www.webcitation.org/63NhkqLsO).)

- Diomidis Spinellis. Greek character encoding for electronic mail messages. Network Information Center, Request for Comments 1947, May 1996. RFC-1947. Online. Network Information Center. Available http://ds.internic.net/rfc/rfc1947.txt (http://ds.internic.net/rfc/rfc1947.txt). 23 March 1998.

Advice for Writing BibTeX Entries

Many electronic libraries provide the ability to export a reference in BibTeX format. However, these references often contain errors and style bugs. Before incorporating a reference into your database ensure that the following hold.- The work's title is set in title case (http://en.wikipedia.org/wiki/Letter_case#Headings_and_publication_titles), e.g. The Vitamins Are in My Fresh California Raisins. According to the actual style used, the words set with their first letter in uppercase will remain so, or will be converted to lowercase.

- Set the capital letters of proper nouns and acronyms on curly braces, so that they will remain in uppercase, even if the bibliography style is to convert them to lowercase. Example: Cognitive support, {UML} adherence, and {XMI} interchange in {A}rgo/{UML}.

- Ensure that the author names are given either in the form FirstName LastName or LastName, FirstName.

- Author names should be separated with and.

- If the entry contains non-ASCII characters, use the appropriate

TeX escapes (http://www.ctan.org/tex-archive/info/symbols/comprehensive/symbols-a4.pdf).

Example

author = {Yann-Ga\"{e}l Gu\'{e}h\'{e}neuc and Herv\'{e} Albin-Amiot}, - Change journal names according to the macro file you are using.

For instance, write

journal = cacm,

instead ofjournal = "Communications of the ACM",

This allows you to uniformly abbreviate the journal titles, according to the publisher's style. For this to work, you'll need a list of journal abbreviations, like this or this (http://ftp.math.utah.edu/pub//tex/bib/journal.bib) one. - Similarly, use symbolic abbreviated month names, rather than they

full name equivalents.

For instance, write

month = dec,

instead ofmonth = "December",

Again, this allows the style file to abbreviate month names only if required. - Remove unneeded curly braces or quotes from integer numbers.

For instance, write

volume = 33, number = 6, year = 1990,

instead ofvolume = {33}, number = {6}, year = {1990},This is only a matter of style. - Remove the resolver URL from the Digital Object Identifier (DOI).

For instance, write

doi = {10.1145/78973.78974},instead ofdoi = {http://doi.acm.org/10.1145/78973.78974},The resolver is not part of the DOI, and should not appear in it.

Examples

- Egon Balas and Manfred W.

Padberg.

Set partitioning --- a survey.

In Nicos Christofides, editor, Combinatorial Optimization,

chapter 7, pages 151-210. Wiley, 1979.

- H. Dobbertin,

A. Bosselaers, and B. Preneel.

RIPEMD-160: A strengthened version of RIPEMD (ftp://ftp.esat.kuleuven.ac.be/pub/cosic/bosselae/ripemd/ripemd160.ps.gz).

In Dieter Gollmann, editor, Fast Software Encryption: Third International

Workshop, pages 71-82. Springer-Verlag, Cambridge, UK, February 1996.

Lecture Notes in Computer Science 1039.

- John L. Hennessy and

David A. Patterson.

Computer Architecture: A Quantitative Approach.

Morgan Kaufmann Publishers, second edition, 1996.

- Brian W. Kernighan.

Why Pascal is not my favorite programming language.

Computer Science Technical Report 100, Bell Laboratories, Murray Hill, NJ, USA,

July 1981.

Available online at http://cm.bell-labs.com/cm/cs/cstr. (Reprinted in Comparing

and Assessing Programming Languages Ed. A. Feuer N. Gehani Prentice-Hall

1984).

- David P. Maher.

Fault induction attacks, tamper resistance, and hostile reverse engineering in

perspective.

In Rafael Hirschfeld, editor, Financial Cryptography: First International

Conference, FC '97, pages 109-121, Anguilla, British West Indies,

February 1997. Springer-Verlag.

Lecture Notes in Computer Science 1318.

- Jef Poskanzer et al.

NETPBM: Extended portable bitmap toolkit.

Available online ftp://ftp.x.org/contrib/utilities/, December 1993.

Release 7.

- W. H. Press, B. P.

Flannery, S. A. Teukolsky, and W. T. Vetterling.

Numerical

Recipes in C, pages 343-352.

Cambridge University Press, 1988.

- Jesse Reisman.

Web site design: Less

is more.

IT Professional, 1(5):63-64, September/October 1999.

- Brian Cantwell Smith.

Procedural Reflection in Programming

Languages.

PhD thesis, Massachusetts Institute of Technology, January 1982.

- Eugene H. Spafford.

The internet worm program: An analysis.

Technical Report CSD-TR-823, Purdue University, West Lafayette, IN 47907-2004,

November 1988.

- Diomidis Spinellis.

An implementation of the Haskell language (http://softlab.icsd.aegean.gr/~dspin/pubs/thesis/MEng/html/haskell.pdf).

Master's thesis, Imperial College, London, UK, June 1990.

- Diomidis Spinellis.

Programming Paradigms as Object Classes: A Structuring Mechanism for

Multiparadigm Programming.

PhD thesis, Imperial College of Science, Technology and Medicine, London, UK,

February 1994.

- Usenix Association.

Very High Level Languages Workshop (VHLL), Santa Fe, Mexico,

October 1994. Usenix Association.

- AT&T Bell Laboratories, Murray Hill, New

Jersey.

UNIX Time-Sharing System, Programmer's Manual, Research Version,

February 1985.

Eighth Edition.

- Niklaus Wirth.

From programming language design to computer construction.

Communications of the ACM, 28(2):159-164, February 1985.

Tools and Links

I manage bibliography lists and automatically create citations using BibTeX a companion program for the LaTeX text-processing system. LaTeX, BibTeX and instructions can be found on CTAN: the Comprehensive TeX Archive Network (http://www.ctan.org/) Extensive bibliography lists in BibTeX format are maintained on many Internet sites such as the Networked Computer Science Technical Reports Library (http://www.ncstrl.org/) When forced to use Microsoft Word I have developed a set of BibTeX styles that create Microsoft Word RTF files. More information is also available from Dana Jacobsen's Survey of Bibliographic Tools (http://www.ecst.csuchico.edu/~jacobsd/bib/tools/index.html). Some other tools that you may wish to examine are ProCite, EndNote, Reference Manager, RefViz, and WriteNote.References

- John Grossman, editor.

The Chicago

Manual of Style.

The University of Chicago Press, Chicago and London, fourteenth edition,

1993.

- Donald E. Knuth.

The

TeXbook.

Addisson-Wesley, 1989.

- Leslie Lamport.

LATEX: A

Document Preparation System.

Addisson-Wesley, 1985.

- Bernice Sacks Lipkin.

Latex for

Linux: A Vade Mecum.

Springer Verlag, 1999.

- Oren Patashnik.

Designing BibTeX styles.

Available from the TeX archives, February 1988.

- Norbert Schwarz.

Introduction

to TeX.

Addison-Wesley, 1989.

- Charles H. Sides.

How to Write

and Present Technical Information.

Cambridge University Press, 1991.

PhD Student and Supervisor Resources

A Reading List for PhD Students (and their Supervisors)

- Phil Agre. Networking on the network: A guide to professional skills for PhD students. Available online http://dlis.gseis.ucla.edu/people/pagre/network.html (http://dlis.gseis.ucla.edu/people/pagre/network.html). Current January 2003, August 2002.

- Steven Alter and Alan R. Dennis. Selecting research topics: Personal experiences and speculations for the future. Communications of the Association for Information Systems, 8:314–329, 2002.

- Vance W. Berger and John P. A. Ioannidis. The Decameron of poor research. British Medical Journal, 329(7480):1436–1440, December 2004. (doi:10.1136/bmj.329.7480.1436 (http://dx.doi.org/10.1136/bmj.329.7480.1436))

- John W. Chinneck. How to organize your thesis. Available online http://www.sce.carleton.ca/faculty/chinneck/thesis.html (http://www.sce.carleton.ca/faculty/chinneck/thesis.html). Current November 2005.

- Claire Kehrwald Cook. Line by Line. Houghton Mifflin, Boston, MA, 1986.

- Gordon B. Davis. Advising and supervising doctoral students: Lessons I have learned. MISRC Working Paper 04-12, University of Minnesota. MIS Research Center, May 2004. Forthcoming as chapter in PhD Supervisors and Student Handbook for Information Systems Research, Butterworth-Heinnemann, 2004.

- Robert A. Day. How to write a scientific paper. IEEE Transactions on Professional Communication, PC-20(1):32–37, June 1977.

- A.R. Dennis and J.S. Valacich. Conducting research in information systems. Communications of AIS, 7(5), 2001. (doi:10.17705/1CAIS.00705 (http://dx.doi.org/10.17705/1CAIS.00705))

- R. Farrow, F. Iniesto, M. Weller, and R. Pitt. The GO-GN Research Methods Handbook. Open Education Research Hub. The Open University, Buckingham, UK, 2020.

- Hugh Gallagher. An exemplary college application essay. Available online http://www.ifs.tuwien.ac.at/ silvia/research-tips/ (http://www.ifs.tuwien.ac.at/~silvia/research-tips/). Current November 2005, 1990.

- William Germano. The scholarly lecture: How to stand and deliver. The Chronicle Review, 50(14), November 2003.

- George D. Gopen and Judith A. Swan. The science of scientific writing. American Scientist, 78(6):550–558, November 1990. Available online https://www.americanscientist.org/blog/the-long-view/the-science-of-scientific-writing (https://www.americanscientist.org/blog/the-long-view/the-science-of-scientific-writing).

- Patricia Gosling and Bart Noordam. Mastering your PhD : Survival and Success in the Doctoral Years and Beyond. Springer, New York, 2006.

- John Grimond. The Economist style guide. Also available online http://www.economist.com/research/StyleGuide/ (http://www.economist.com/research/StyleGuide/)., 2005.

- John Grossman, editor. The Chicago Manual of Style. The University of Chicago Press, Chicago and London, fourteenth edition, 1993.

- Philip Guo. The Ph.D. grind (http://pgbovine.net/PhD-memoir.htm). Available online http://pgbovine.net/PhD-memoir.htm (http://pgbovine.net/PhD-memoir.htm). Current January 2020, 2012.

- Richard W. Hamming. You and your research. Available online via a Google search, March 1986. Bell Communications Research Colloquium Seminar.

- A. R. Hevner, S. T. March, J. Park, and S. Ram. Design science in information systems research. MIS Quarterly, 28(1):75–105, 2004.

- Ralph E. Johnson, Kent Beck, Grady Booch, William Cook, Richard Gabriel, and Rebecca Wirfs-Brock. How to get a paper accepted at OOPSLA (panel). In Proceedings of the Eighth Annual Conference on Object-Oriented Programming Systems, Languages, and Applications, OOPSLA â93, page 429â436, New York, NY, USA, 1993. Association for Computing Machinery. (doi:10.1145/165854.165934 (http://dx.doi.org/10.1145/165854.165934))

- Simon L. Peyton Jones, John Hughes, and John Launchbury. How to give a great research talk. Available online http://www.ifs.tuwien.ac.at/ silvia/research-tips/Giving%20a%20talk.pdf (http://www.ifs.tuwien.ac.at/~silvia/research-tips/Giving%20a%20talk.pdf). Current November 2005.

- Simon L. Peyton Jones, John Hughes, and John Launchbury. How to write a great research paper. Available online http://www.ifs.tuwien.ac.at/ silvia/research-tips/Writing%20a%20paper.pdf (http://www.ifs.tuwien.ac.at/~silvia/research-tips/Writing%20a%20paper.pdf). Current November 2005.

- Aviel William Strunk Jr. and E. B. White. The Elements of Style. Macmillan Publishing Co., New York, 1979.

- S. Katzoff. Clarity in technical reporting. Technical Report NASA SP-7010, NASA, Washington, D.C., 1964. Second edition. Available online http://techreports.larc.nasa.gov/ltrs/PDF/NASA-64-sp7010.pdf (http://techreports.larc.nasa.gov/ltrs/PDF/NASA-64-sp7010.pdf).

- Barbara Kitchenham and Stuart Charters. Guidelines for performing systematic literature reviews in software engineering. Technical Report EBSE-2007-01, School of Computer Science and Mathematics, Keele University, 2007.

- Barbara A. Kitchenham and Shari L. Pfleeger. Personal opinion surveys. In Forrest Shull, Janice Singer, and Dag I. K. Sjøberg, editors, Guide to Advanced Empirical Software Engineering, pages 63–92. Springer London, London, 2008. (doi:10.1007/978-1-84800-044-5_3 (http://dx.doi.org/10.1007/978-1-84800-044-5_3))

- Donald E. Knuth, Tracy Larrabee, and Paul M. Roberts. Mathematical writing. Available online http://jmlr.csail.mit.edu/reviewing-papers/knuth_mathematical_writing.pdf (http://jmlr.csail.mit.edu/reviewing-papers/knuth_mathematical_writing.pdf). Current January 2020, 1987.

- Markus G. Kuhn. Effective scientific electronic publishing. Available online http://www.cl.cam.ac.uk/ mgk25/publ-tips/ (http://www.cl.cam.ac.uk/~mgk25/publ-tips/). Current March 2008, 2006.

- James Lavin. Proving almost anything: a beginner's guide to a world with infinite solutions. IEEE Potentials, pages 6–7, February/March 1996.

- Adrian Lee, Carina Dennis, and Philip Campbell. Nature's guide for mentors. Nature, 447(7119):791–797, June 2007.

- Ralp Lengler and Marin J. Eppler. A periodic table of visualization methods. Available online http://www.visual-literacy.org/periodic_table/periodic_table.html (http://www.visual-literacy.org/periodic_table/periodic_table.html). Current September 2012.

- Roy Levin and David D. Redell. An evaluation of the ninth SOSP submissions -or- how (and how not) to write a good systems paper. Operating Systems Review, 17(3):35–40, July 1983.